Hola amigos Hoy necesitaba conectar lo habitual computadora de escritorio a Internet, para actualizar el antivirus en él. No tiene Wi-Fi y es muy difícil conectarlo con un cable de red directamente al enrutador, solo que el enrutador no está instalado en un lugar muy conveniente. Y tengo una computadora portátil conectada a Internet a través de Wi-Fi y decidí intentar conectar una computadora de escritorio a una computadora portátil cable de red y usar el puente de red para distribuir Internet a una computadora a través de una computadora portátil.

También es útil pensar en usar un sistema de detección de intrusos o prevención de intrusos para detectar y prevenir ataques en una etapa temprana. En cualquier caso, como operador red inalámbrica , usted es responsable del tipo de uso de la conexión; Cualquier infracción de derechos de autor puede ser devuelta a usted. Para estar seguro, debe monitorear el uso del ancho de banda y bloquear los sitios corruptos en la configuración del enrutador.

Cuando se trata de seguridad de red Los administradores se centran principalmente en los ataques de Internet. Pero a menudo el peligro acecha red interna . Al mismo tiempo, los atacantes cambian entre dos socios de intercambio para interceptar, manipular o controlar su tráfico de datos.

Todo de alguna manera está confundido :). Pero ahora todo se aclarará. Pensé que quizás no solo podría tener una situación así y que mi consejo podría ser útil para otra persona.

Entonces, en mi computadora portátil tenía Internet, que recibí por Wi-Fi. La tarea consistía en conectar una computadora de escritorio con una computadora portátil a través de un cable de red y lograr que en la computadora y en la computadora portátil hubiera acceso a Internet, y no solo una red.

Se utiliza para identificar de manera única una computadora en una red y es similar a un tipo de número de teléfono que le permite marcar una computadora. Como resultado de la rápida expansión de Internet, ahora se gastan. Refrigeradores que se ordenan automáticamente en línea.

Cada bloque numérico puede estar en el rango de 0 a 255. En notación binaria, el rango es entre 0 e interno, la computadora, por supuesto, trabajará con notación binaria, la notación decimal sirve a las personas. Los números separados están separados por puntos. Funciona internamente sin gafas o la computadora las ignora.

Hay internet en la computadora portátil. Conectamos la computadora a la computadora portátil usando un cable de red (consulte el artículo sobre cómo comprimir el cable de red). En la computadora, el estado de la conexión a Internet será una red sin acceso a Internet. Necesitamos hacerlo para tener acceso a Internet.

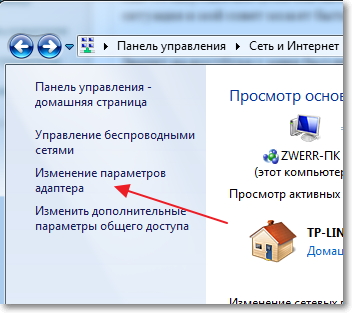

Para hacer esto, vaya al Panel de control - Red e Internet - Centro de control de red y compartido (o haga clic en clic derecho Estado de conexión a Internet en la bandeja y seleccione "Centro de redes y recursos compartidos"). Luego seleccione a la derecha.

Subred de red de área local

El ISP lo asigna automáticamente tan pronto como se establece la conexión a Internet. Red de empresas. Se utilizan para crear redes locales. La red local se puede dividir en varias redes pequeñas. Por lo tanto, es posible distinguir claramente áreas de red separadas entre sí. Esto puede ser necesario por varias razones, por ejemplo, para separar departamentos individuales por razones de seguridad o para acelerar el tráfico de red. La segmentación de red se realiza usando una máscara de red, una máscara de red o una máscara de subred.

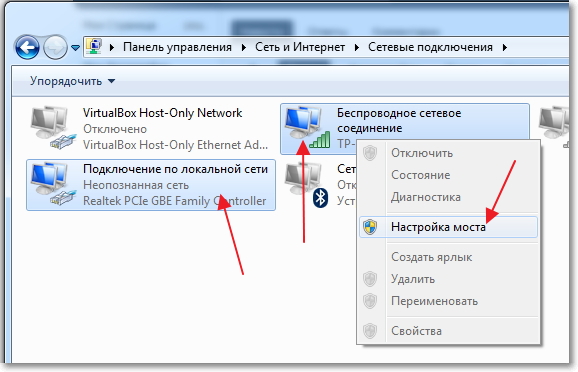

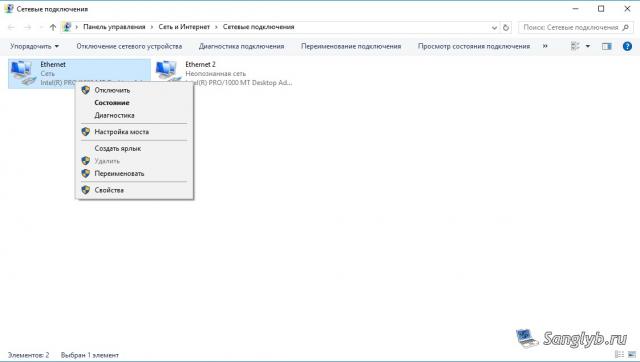

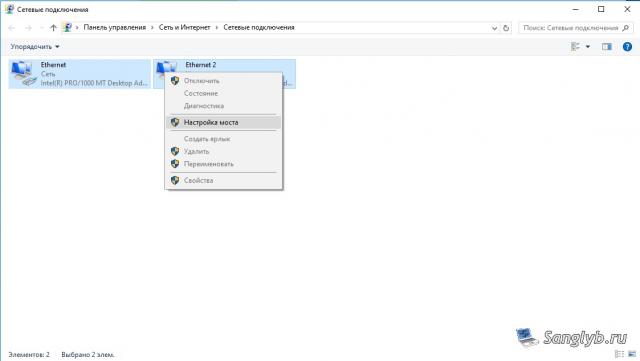

Mantenga presionada la tecla Ctrl y seleccione dos conexiones. Tengo este inalámbrico conexión de red (a través del cual la computadora portátil está conectada a Internet) y Connect by red local (en esta conexión, una computadora está conectada a una computadora portátil por cable).

Consiste en cuatro bloques de números separados por un punto. Como valores, pueden contener 0 o 255. Determine a qué red pertenece la computadora. La máscara de subred determina a qué red pertenece la computadora. Los primeros 3 números de máscara de subred están etiquetados 255. La computadora pertenece a la red 0, también llamada.

Reglas de distribución de acciones de host

Por ejemplo, no son parte de la misma red. Si desea comunicarse con la computadora, necesita la ayuda de un enrutador que redirija la solicitud a otra red. En la red, puede acceder simultáneamente a todas las computadoras. Este proceso se llama difusión, lo que significa tanto como difusión. Estas direcciones están reservadas específicamente para direcciones de difusión y no pueden asignarse simultáneamente a computadoras en una red.

Seleccionamos estas dos conexiones y hacemos clic derecho en una de ellas. Nosotros elegimos

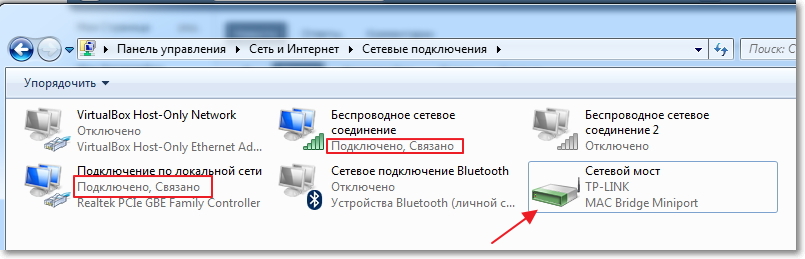

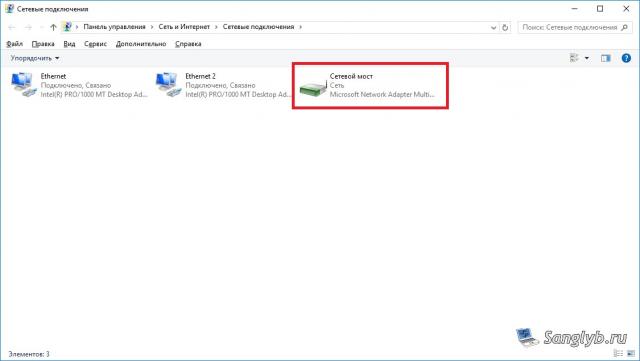

Esperamos un poco hasta que se creen las configuraciones del puente y tengamos una nueva conexión de "Puente de red" . Y dos conexiones, la conexión inalámbrica y LAN deben recibir el estado de "Conectado, Conectado" .

La forma en que se determinan las reglas exactas se describe en las clases de Direcciones en redes. El ejemplo humano: el remitente: la persona envía el mensaje, la fuente del mensaje. Mensaje: idea, pregunta, respuesta, etc. en texto, imagen, sonido, etc. destinatario: la persona que recibe el mensaje. Medios: el promedio del mensaje que se envía, en este caso: papel o aire.

El grado de los niveles de protocolo. Ejemplo humano: necesitamos tener un acuerdo entre los protocolos en todos los niveles para lograr la comunicación. Electrónica de red Red electronica existe cuando dos o más dispositivos están conectados para comunicación electrónica utilizando un conjunto de protocolos. La mayoría red simple con el que todos tienen experiencia, y una computadora conectada a una impresora.

Si durante la creación del Puente de red, aparece un mensaje de que es imposible continuar, porque una de las conexiones está configurada para compartir en Internet, haga lo siguiente:

Haga clic derecho en una de las dos conexiones y seleccione "Propiedades" . Luego vaya a la pestaña "Acceso" y vea que no hay una marca junto a "Permitir que otros usuarios de la red usen una conexión a Internet ..." Si esta casilla está marcada, elimínela. Verifique también la otra conexión.

La "topología" se refiere a la configuración física y los medios para conectar dispositivos en la red, es decir, a su conexión. Los puntos en el medio donde están conectados se denominan nodos, y estos nodos siempre están asociados con una dirección, de modo que puedan ser reconocidos por la red. La elección de la topología para la red depende del diseño de las operaciones, la confiabilidad y los costos operativos. Cuando se planifica una red, se deben considerar muchos factores, pero el tipo de participación de nodo es uno de los más importantes. Un nodo puede ser una fuente o usuario de recursos o una combinación de ellos.

Pero son caros y más difíciles de administrar y mantener. Los sistemas bancarios utilizan este tipo de topologías. Además, cuando alguien se conecta por teléfono usando un módem a su ISP, la conexión establece una red de topología punto a punto entre su computadora y el servidor del proveedor. La ubicación de las estrellas es la mejor opcion si el esquema de comunicación de red está asociado con un conjunto de estaciones secundarias que se comunican con el nodo central. A través del sitio central, los usuarios pueden comunicarse entre sí y con procesadores remotos o terminales estúpidos.

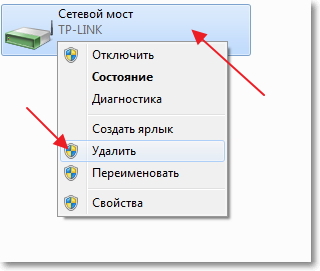

En la computadora que está conectada a la computadora portátil a través de un cable de red, debería aparecer Internet, al menos todo funcionó. Actualicé el antivirus en la computadora y Network Bridge se volvió innecesario para mí. Si también desea eliminar el Puente de red, simplemente haga clic en él con el botón derecho del mouse y seleccione "Eliminar" .

En el segundo caso, el nodo central actúa como un interruptor de mensajería para transferir datos entre ellos. Las situaciones en las que esto sucede con mayor frecuencia son situaciones en las que el nodo central está limitado a las funciones del administrador de mensajes y las operaciones de diagnóstico. El control de comunicación de este concentrador central puede ser cambiando paquetes o cadenas.

El nodo central puede realizar funciones distintas a la conmutación y el procesamiento normal. Por ejemplo, puede corresponder a la velocidad de comunicación entre el transmisor y el receptor. Si se utilizan diferentes protocolos en el protocolo de los dispositivos de origen y destino, el sitio central puede actuar como un convertidor, lo que le permite conectar dos redes de diferentes fabricantes.

Si durante la instalación y la conexión surgen problemas, intente deshabilitar el antivirus. Muy a menudo bloquean todo tipo de conexiones.

Eso es todo lo que quería decirte en este artículo. Quizás necesites mi consejo.

Hola, si tiene un módem usb Yota y varias computadoras, seguramente, tarde o temprano, querrá hacerlo para que otras computadoras usen la conexión a Internet que llega a la computadora donde está conectado el módem. A continuación, le mostraré cómo compartir Internet con USB. Módem Yota .

En el caso de una falla en una estación o en una línea que se conecta a un concentrador central, solo esta estación está inactiva. Sin embargo, si ocurre una falla en el sitio central, todo el sistema puede quedarse sin aliento. La solución a este problema sería redundante, pero implica un aumento significativo en los costos.

La expansión de una red de este tipo de red solo se puede realizar hasta un cierto límite impuesto por el nodo central: en términos de capacidad de conmutación, el número de circuitos competidores que se pueden controlar y el número de nodos atendidos.

El rendimiento alcanzado en la red en estrella depende del tiempo requerido por el nodo central para procesar y reenviar mensajes, así como de la carga de tráfico de la conexión, es decir, es limitada ancho de banda eje central La red de anillo consiste en estaciones conectadas a lo largo de un camino cerrado. Las redes de anillo son capaces de transmitir y recibir datos en cualquier dirección, pero los protocolos más comunes son unidireccionales. Esta configuración requiere que cada nodo pueda eliminar selectivamente mensajes de la red o transmitirlos al siguiente nodo.

Inmediatamente haré una reserva de que, en esencia, se trata de una repetición del artículo, pero con una descripción de las acciones para un caso específico. En general, es mejor compartir Internet a través del acceso general a Internet, pero por alguna razón esto no funciona con yota.

Para lograr esto, debe tener el módem en sí y la interfaz de red a la que se conectarán otros dispositivos (por cierto, no es necesario que se conecten a la línea a través de un interruptor o enrutador, para esto último será necesario desactivar nat, y en la configuración, especifique la puerta de enlace principal, la puerta de enlace que está registrada en su computadora).

En redes unidireccionales, si la línea entre dos nodos cae, cada sistema deja el aire hasta que se resuelva el problema. Si la red es bidireccional, ninguna de ellas estará disponible, ya que se puede acceder desde el otro lado. Cuando un nodo envía un mensaje, ingresa al anillo y circula hasta que lo recibe el nodo de destino, o hasta que regresa al nodo de origen, según el protocolo utilizado. El último procedimiento es más deseable porque permite el envío simultáneo de un paquete a varias estaciones.

Vaya al Centro de redes y recursos compartidos (puede hacer clic en el ícono de red, al lado del reloj, hacer clic con el botón derecho y seleccionar el elemento apropiado, o pasar por el panel de control). Aquí vamos a cambiar los parámetros del adaptador.

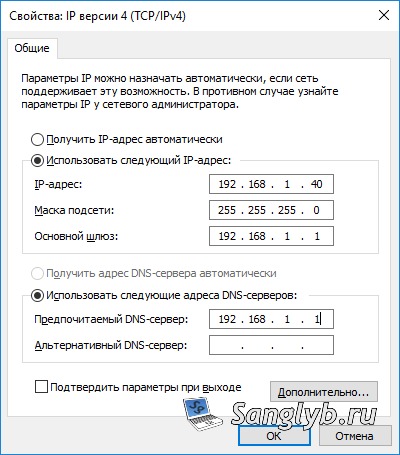

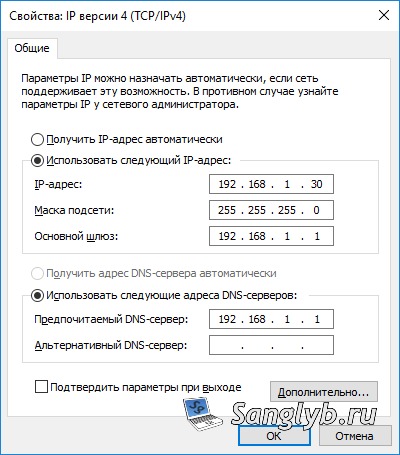

Desafortunadamente, no tengo un módem a mano, por lo que aquí tendrá un adaptador diferente en el que entra Internet, es decir, habrá un adaptador NDIS, pero no desempeña un papel especial, vaya a sus propiedades, vaya a IP versión 4 y haga clic nuevamente propiedades. Recuerde o anote la información que ve (dirección IP, máscara, puerta de enlace, servidores DNS).

Otra ventaja es que algunas estaciones pueden recibir paquetes enviados por cualquier otra estación de red, independientemente del nodo de destino. El principal problema con esta topología es la baja resiliencia. Un error de transferencia o procesamiento puede dejar un mensaje permanentemente detenido o en progreso continuo para su distribución en el anillo. El uso de una estación de monitoreo puede superar estos problemas. Otras funciones de esta estación son: lanzar un anillo, enviar paquetes de prueba y diagnóstico y otras tareas de mantenimiento.

Topologías comunes En estas topologías, las computadoras se comunican a través de un medio común. Una computadora puede comunicarse con todas las demás computadoras a través de una sola línea de transmisión. Este es el protocolo físico más utilizado para las redes modernas de área local.

Luego cierre la ventana de propiedades, seleccione ambas interfaces (si tiene más de ellas y desea distribuir Internet a todas las interfaces, seleccione todas), haga clic con el botón derecho y seleccione la configuración del puente.

Son baratos y relativamente fáciles de administrar y mantener. En esta configuración, todos los nodos están conectados al mismo medio de transmisión. El medio se usa típicamente en tiempo y frecuencia, lo que le permite realizar simultáneamente varios eventos de comunicación. Cada nodo conectado al panel puede escuchar todos los datos transferidos. Esta característica facilita las aplicaciones de mensajería de tipo mensajería.

Para controlar el acceso a los medios, existen muchos mecanismos, centralizados o descentralizados. El método más utilizado es la multiplexación en el tiempo. Con control centralizado, el derecho de acceso está determinado por una estación de red especial. En un entorno de control descentralizado, la responsabilidad del acceso se comparte entre todos los nodos.

Tendrá un nuevo dispositivo: un puente de red.

Ahora debe ir a sus propiedades, ir a las propiedades de la versión 4 de IP y obtener información sobre la red que recordaba antes.

Rendimiento sistema común Los neumáticos están determinados por el medio de transmisión, el número de nodos conectados, el control de acceso, el tipo de tráfico, entre otros factores. El tiempo de respuesta puede depender mucho del protocolo de acceso utilizado. Una característica importante de esta topología es que el fallo de cualquier estación no conduce al hecho de que el sistema deja de funcionar por completo.

Si, por casualidad, dos clientes transmiten datos simultáneamente, se produce una colisión. En el caso de una colisión, se pierden datos, cada uno de los involucrados en la colisión requiere la retransmisión de sus datos. A medida que aumenta el número de estaciones, también aumenta el número de colisiones.

En realidad, aquí es donde se completa la configuración, puede configurar otras computadoras, para esto también debe ir a conexiones de red en propiedades adaptador de red y conducir configuración de red . Sería necesario que la dirección esté en la misma subred que la computadora con el módem, es decir, si tiene la dirección 10.0.0.10 en la computadora principal, máscara 255.255.255.0, puerta de enlace 10.0.0.1, servidor dns 10.0.0.1, entonces la segunda computadora debe tener la misma configuración, excepto la dirección , la dirección debe ser diferente, es decir para una computadora, puede configurar la dirección, 10.0.0.11 o 10.0.0.20, etc. Tenga en cuenta que configuramos la puerta de enlace de la misma manera que en la computadora con el módem, y no la dirección de esta computadora.

Anillo común. El anillo marcador garantiza que todas las estaciones de la red tengan la misma probabilidad de transmisión de datos. Logra esta meta usando tokens, patrones de bits especiales que circulan en el ring. La estación que desea transmitir datos controla la red hasta que el token de acceso llegue a su nodo. Cuando elimina un token de permisos, la estación envía su paquete de datos. Este paquete de datos se mueve alrededor del anillo y el receptor lo copia en el pasaje. El transmisor emite el paquete, que reemplaza el token de permiso para circular en el anillo, y el proceso se repite indefinidamente.